En Tractis trabajamos continuamente para evolucionar los servicios que ofrecemos, intentando que cada vez sean más fáciles e intuitivos en su uso. Mejorar la usabilidad de una web no es fácil ya que requiere estudiar muchos aspectos que ayuden a clarificar los conceptos expuestos, optimizar la navegación … en definitiva mejorar la experiencia del usuario.

Analizando nuestro servicio de contratos online podemos ver que éste tiene un punto “caliente” donde se concentra la mayor complejidad y criticidad del servicio y donde, por ende, debemos poner toda la carne en el asador para optimizar la experiencia de uso: la firma del contrato. Y sobre este punto, el proceso de firma, sobre el que hemos realizado nuestras últimas mejoras.

En el proceso de firma se concentran certificados, firmas, claves, tarjetas inteligentes, lectores, almacenes de claves… conceptos complejos y fuera del alcance del común de los usuarios.

La manera razonable de proceder en un inicio es trasladar cierta parte de la complejidad de este proceso al usuario. El usuario consigue su certificado, el usuario compra su lector, el usuario instala todo, el usuario reza … y si hay suerte el conglomerado aplicación + hardware + controladores funciona.

Este escenario es complejo y desolador. No tanto porque el desarrollador de la aplicación no esté haciendo bien su trabajo, sino porque la tecnología sobre la que se basa la firma digital para usuarios finales esta todavía lejos del plug and play en la gran mayoría de casos.

Primer paso para solucionar un problema, aceptarlo

Como ya hemos comentado anteriormente el punto donde el usuario confluye con las tecnologías de firma suele ser el punto crítico al que nos enfrentamos en terreno de usabilidad en Tractis. Hay muchos factores que pueden frustrar la experiencia del usuario y los más críticos están fuera del control del desarrollador y muchas veces hasta del propio usuario.

El culpable de esto sea quizás que las tecnologías de firma hasta ahora se habían enmarcado sobretodo en poblaciones mas o menos reducidas e instruidas en estas tecnologías como colegios o asociaciones profesionales con lo cual este tipo de tecnologías no habían madurado lo suficiente para ser “vulgarizadas”.

Con “vulgarización” (concepto ciertamente acertado del que no soy creador) nos referimos a ese punto donde la tecnología está tan madura (o en su defecto sus defectos tan asumidos) que cualquier persona sin una formación específica puede hacer uso de ella. Ni que decir tiene que en el caso de la firma digital estamos todavía ciertamente lejos de llegar a ese punto.

Esta situación, donde la barrera de la técnica aún esta demasiado alta, se debe a una conjura de factores como el que el usuario final aún no tenga acceso universal a los lectores o que los desarrolladores de sistemas operativos no incluyan controladores para más que unos pocos lectores de tarjeta inteligente out-of-the-box. También ayuda que cada tipo de certificado tenga sus propios controladores, normalmente cerrados y por supuesto incompatibles con los de la competencia.

Paso a paso

El intentar hacer fácil el proceso de firma, bajando o eliminando barreras que la tecnología te impone no es algo fácil. De hecho incluso hay muchas barreras que para nosotros no lo son pero que molestan a nuestros usuarios. En este caso hay un doble trabajo por delante: hacerlo lo mejor posible y abrir bien las orejas para ver que es realmente lo que molesta al usuario y no le deja firmar.

Así poco a poco con sugerencias tipo: “¡Pero es que a veces se me olvida conectar el lector!“, “¿porque tengo que instalarme los drivers en cada ordenador que quiera usar mi certificado?” o “¿Qué significa que no aceptáis la política del certificado?“” puedes identificar las verdaderas aristas puntiagudas del día a día del uso de la aplicación.

La tercera generación de aplicaciones de firma Tractis

Para intentar eliminar un poco mas la barreras que presentan nuestros servicios al usuario hemos creado la tercera generación de nuestro componente de firma.

Haciendo un poco de historia, en la primera generación de Tractis creamos una aplicación que permitiera firmar contratos en los diferentes sistemas operativos con independencia del soporte del certificado (tarjeta, usb, fichero…).

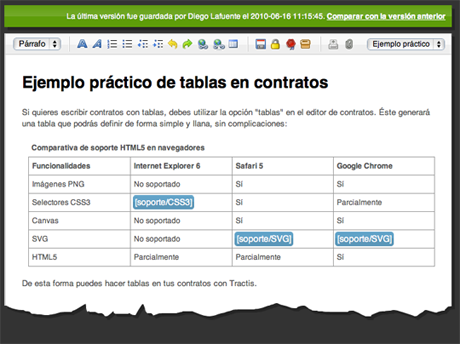

La segunda generación hizo hincapié en mejorar experiencia de firma y se mejoraron los flujos de interacción con el usuario, se aumentó la información ofrecida en el proceso de firma y la capacidad de actuación del usuario, permitiéndole filtrar los tipos de certificados aceptados para la firma (según país, nivel de seguridad…).

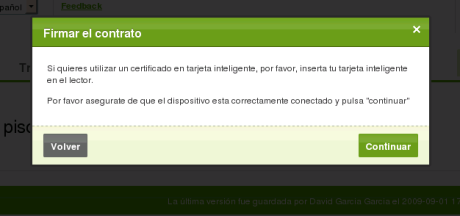

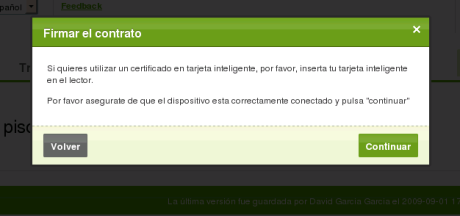

En la tercera generación queremos añadirle inteligencia a nuestra aplicación para que sea consciente del entorno en el cual se ejecuta y pueda ayudar al usuario en el proceso de firma. Esta inteligencia la hemos aplicado en el punto donde actualmente hay mas fricción con el usuario: la firma con tarjetas inteligentes.

El lector y la tarjeta son los dos puntos más importantes. Aquí podemos tener problemas con los drivers o problemas derivados de descuidos del usuario (p.ej: no haber conectado el lector o la tarjeta).

A partir de hoy, nuestra aplicación analizará el ordenador desde el que se está realizando la firma y, atendiendo a si todo esta correcto o hay algún tipo de error en lector o tarjeta, emite un diagnóstico concreto al usuario para que este lo solvente. Se trata de un gran ayuda ya que permite atajar los problemas concretos sin necesidad de hacer que el usuario investigue la causa de éstos.

Asimismo, Tractis también se dará cuenta si se produce una inserción o extracción de tarjeta con lo que puede reaccionar de manera automática a estos eventos añadiendo o quitando certificados de los disponibles sin intervención alguna por parte del usuario.

Con estas mejoras muchos de los problemas derivados de descuidos o falta de instalación de componentes quedan paliados. Se mejora mucho la experiencia y se reduce la frustración del usuario.

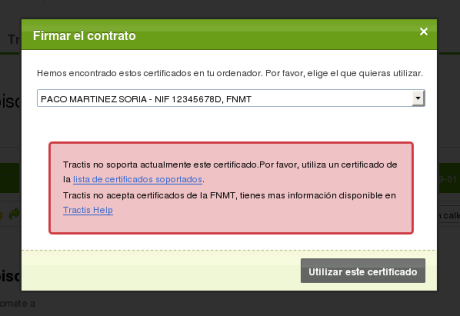

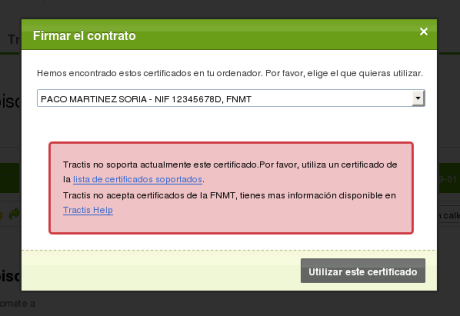

También hemos analizado todos los mensajes que enviamos al usuario y donde le informamos de las condiciones de error o de puede o no puede firmar con ciertos tipos de certificados y hemos visto que, aunque técnicamente eran correctos, eran indescifrables para muchos usuarios.

Así que nos hemos abstraído de la pura técnica y hemos re-estudiado todos los mensajes que hasta ahora dábamos intentando hacerlos mas comprensibles para el usuario medio.

Un poco de magia

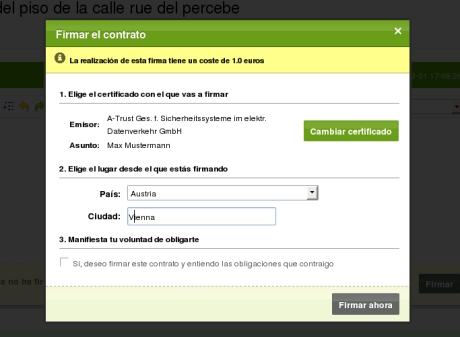

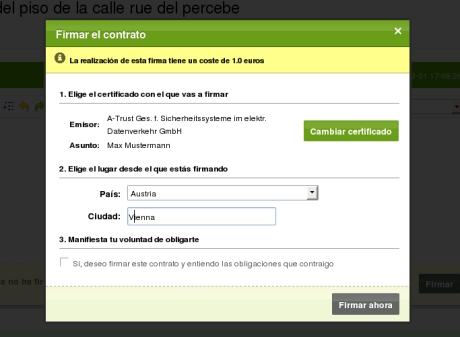

Nuestro sueño pasa por que un usuario enchufe su lector, introduzca su tarjeta y , magia mediante, todo el proceso de firma funcione sin ninguna instalación previa de controladores. Por desgracia estamos muy lejos de ello… o, al menos, lo estábamos  .

.

Como anunciamos la semana pasada, Tractis ya soporta el eID austriaco para la firma de contratos y en procesos de autenticación. Estos certificados no disponen de un controlador a la usanza sino que deben manejarse hablando directamente con la tarjeta inteligente donde se encuentran hospedados, utilizando lo que se conoce como APDUs o comandos de manejo de la tarjeta inteligente.

El problema de estos APDUs es que cada tarjeta tiene unos comandos diferentes y añadir soporte a un nuevo tipo de certificados acarrea un desarrollo bastante mas complejo que el derivado de la integración empleando controladores del certificado.

La ventaja en cambio cae del lado del usuario ya que hace posible que pueda utilizar su certificado sin necesidad del instalar driver alguno, cosa que nos acerca al soñado objetivo que habíamos comentado.

Nuestra tercera generación de aplicación incorpora el uso directo de certificados en smartcards mediante el uso de comandos APDU a las tecnologías ya disponibles (MSCAPI para Windows, PKCS11 para Linux y Mac y PKCS12 para certificados en fichero).

De momento disponemos de esta funcionalidad para los certificados de la Buergerkarte austriaca (que es el equivalente al DNIe en Austria) pero pronto ampliaremos su uso a los certificados más usados en la plataforma, según dispongamos de las especificaciones técnicas de sus tarjetas y los usuarios así lo pidan.

No se vayan , aún hay mas

Esto no termina aquí. Esta es la tercera generación de aplicación de firma de Tractis pero no es, ni de lejos, la última que nos veréis comentar. Poco a poco, seguiremos evolucionando la experiencia de firma hasta que consigamos que, al final, realizar una firma online, sea tan natural como ha llegado a ser el dar al play y ver un vídeo por Internet.

Ahora los mensajes dan información mucho mas detallada

Ahora los mensajes dan información mucho mas detallada Ahora podemos detectar lector y tarjetas inteligentes

Ahora podemos detectar lector y tarjetas inteligentes En Austria ya pueden firmar sin drivers, en España… ¡en breve!

En Austria ya pueden firmar sin drivers, en España… ¡en breve!